Expo 2025 yemiyle siber saldırı

Siber güvenlik şirketi ESET, Çin ile bağlantılı MirrorFace APT (gelişmiş kalıcı tehdit) grubu tarafından bu yıl Japonya'nın Osaka'da düzenlenebileceği Expo 2025 ile ilgili olarak Orta Avrupa'daki bir operasyon enstitüsü tarafından desteklenen siber casusluk faaliyetini tespit etti. Testlere göre, Japonya'daki kuruluşların siber casusluk faaliyetleriyle tanınan MirrorFace ilk kez Avrupa'daki bir kuruluşa giriş noktasını gösteriyor. 2024'ün 2. ve 3. bölümleri ortaya çıktı ve ESET tarafından AkaiRyū Operasyonu (Japonca RedDragon) olarak tekli kampanya, ESET Research'ün geçen yıl boyunca gözlemlendiği yenilenmiş TTP'leri (taktik, teknik ve prosedür) sergileniyor.

Coşkun KORHAN

Tarih: 2025-03-21 Saat: 07:15:52

Coşkun KORHAN

Tarih: 2025-03-21 Saat: 07:15:52

Güncelleme : 2025-03-21 07:15:52

-

Yapay zekâya ne kadar güvenebiliriz?

Yapay zekâ asistanınıza güvenmeden önce iki kez düşünmelisiniz zira veri tabanı zehirlenmesi asistanınızın çıktılarını önemli ölçüde hatta tehlikeli bir şekilde değiştirebilir. Siber güvenlik şirketi ESET güvenlik, gizlilik ve güvenden ödün vermeden yapay zekânın potansiyelini nasıl ortaya çıkarabilirizi araştırdı, önerilerini paylaştı.

Yapay zekâya ne kadar güvenebiliriz?

Yapay zekâ asistanınıza güvenmeden önce iki kez düşünmelisiniz zira veri tabanı zehirlenmesi asistanınızın çıktılarını önemli ölçüde hatta tehlikeli bir şekilde değiştirebilir. Siber güvenlik şirketi ESET güvenlik, gizlilik ve güvenden ödün vermeden yapay zekânın potansiyelini nasıl ortaya çıkarabilirizi araştırdı, önerilerini paylaştı.

-

Karnaval Medya Grubu 2024’te dijital sesin geleceğine yön verdi

Yeni nesil teknolojilerle büyümesini sürdüren ses dünyası, reklam veren ailesini de genişletiyor. Ses dünyasının geleceğini şekillendirme misyonuyla inovasyona odaklanan Karnaval Medya Grubu, “Voice2Be” iş modeli ve “Canlı Kal” mottosuyla dinleyicilerin yanı sıra markaların da sesi olmayı başardı. Dijital stratejilerle ses dünyasına yön verdiklerini vurgulayan Karnaval Medya Grubu CEO’su Burak Can, yılın ikinci yarısında yüzde 75 gibi etkileyici bir büyüme yakaladıklarını ve reklam veren sayısında rekor seviyede artış elde ettiklerini açıkladı. Can, “Özellikle finans/sigorta, otomotiv ve bilgi teknolojileri sektörlerinde ciddi bir ivme kazandık. Bilgi teknolojileri alanındaki büyümemiz ise tam yüzde 294 gibi etkileyici bir seviyeye ulaştı” diyerek başarının altını çizdi.

Karnaval Medya Grubu 2024’te dijital sesin geleceğine yön verdi

Yeni nesil teknolojilerle büyümesini sürdüren ses dünyası, reklam veren ailesini de genişletiyor. Ses dünyasının geleceğini şekillendirme misyonuyla inovasyona odaklanan Karnaval Medya Grubu, “Voice2Be” iş modeli ve “Canlı Kal” mottosuyla dinleyicilerin yanı sıra markaların da sesi olmayı başardı. Dijital stratejilerle ses dünyasına yön verdiklerini vurgulayan Karnaval Medya Grubu CEO’su Burak Can, yılın ikinci yarısında yüzde 75 gibi etkileyici bir büyüme yakaladıklarını ve reklam veren sayısında rekor seviyede artış elde ettiklerini açıkladı. Can, “Özellikle finans/sigorta, otomotiv ve bilgi teknolojileri sektörlerinde ciddi bir ivme kazandık. Bilgi teknolojileri alanındaki büyümemiz ise tam yüzde 294 gibi etkileyici bir seviyeye ulaştı” diyerek başarının altını çizdi.

-

Mplus Türkiye’den Ankara’ya yeni teknoloji üssü

Türkiye’nin lider müşteri deneyimi yönetimi ve dış kaynak çözümleri sağlayıcısı Mplus Türkiye, Ankara’daki yeni lokasyonu ile bölgesel kalkınmaya destek olurken teknolojik altyapısını da bir adım ileri taşıyor. Marka bu stratejik hamleyle, gelişmiş teknoloji ve otomasyon çözümlerini yeni lokasyonlarına taşıyarak müşteri memnuniyetinde ve operasyonel kalitede çıtayı daha da yükseltmeyi hedefliyor.

Mplus Türkiye’den Ankara’ya yeni teknoloji üssü

Türkiye’nin lider müşteri deneyimi yönetimi ve dış kaynak çözümleri sağlayıcısı Mplus Türkiye, Ankara’daki yeni lokasyonu ile bölgesel kalkınmaya destek olurken teknolojik altyapısını da bir adım ileri taşıyor. Marka bu stratejik hamleyle, gelişmiş teknoloji ve otomasyon çözümlerini yeni lokasyonlarına taşıyarak müşteri memnuniyetinde ve operasyonel kalitede çıtayı daha da yükseltmeyi hedefliyor.

-

64 bin oltalama saldırı engellendi

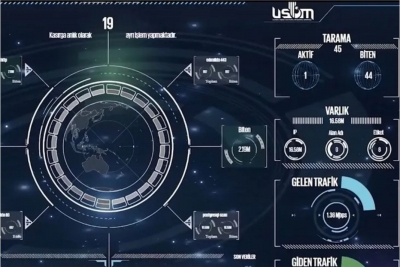

Ulaştırma ve Altyapı Bakanı Abdulkadir Uraloğlu, Siber Olaylara Müdahale Merkezi’nin 424 bin 156 zararlı internet adresine son bir haftada 282 milyon 33 bin erişim isteğini engellediğini bildirdi. Uraloğlu, ayrıca yerli yapay zekâ teknolojisi ile vatandaşları dolandırmaya yönelik oltalama saldırısı gerçekleştiren 64 bin 115 alan adına erişimin engellendiğinin altını çizdi.

64 bin oltalama saldırı engellendi

Ulaştırma ve Altyapı Bakanı Abdulkadir Uraloğlu, Siber Olaylara Müdahale Merkezi’nin 424 bin 156 zararlı internet adresine son bir haftada 282 milyon 33 bin erişim isteğini engellediğini bildirdi. Uraloğlu, ayrıca yerli yapay zekâ teknolojisi ile vatandaşları dolandırmaya yönelik oltalama saldırısı gerçekleştiren 64 bin 115 alan adına erişimin engellendiğinin altını çizdi.